Este é o 15° de uma série de textos curtos, de uns poucos parágrafos e alguns links, sobre o que pode acontecer, ou se tornar digno de nota, nos próximos meses e poucos anos. Como há uma tradição de, no fim do ano, pensar sobre as possibilidades do ano que vem, o título fala de… 23 anotações sobre 2023. O 1° texto [Guerra. Eterna?] está no link bit.ly/3B0mysO, o 2° [Inflação. Recessão? E Investimento?] em… bit.ly/3ir4PUR, o 3° [Energia e Descarbonização] em… bit.ly/3gUdD5w, o 4° [Sociedade & Política] em bit.ly/3FrM50P, o 5° [Pessoas & Costumes] em… bit.ly/3H7CAFb, o 6° [Plataformas & Ecossistemas] em bit.ly/3VEcxK3, o 7° [Efeitos de Rede, Escala e Sustentabilidade] em bit.ly/3BjJUK1, o 8° [O Mundo é Figital] em bit.ly/3FEmMJ2, o 9° [Marketing é Estratégia, Figital] em bit.ly/3FfDJrI, o 10° [5G & Internet das Coisas] em bit.ly/3W8yVLC, o 11° [Indústria… 4.0?] em bit.ly/3BpZuUK, o 12° [Inteligência Artificial e Grandes Algoritmos] no link bit.ly/3FJMKdS, o 13° [DADOS, Análises e DECISÕES] em https://bit.ly/3VXR678 e o 14° [BLOCKCHAIN e aplicações] no link… bit.ly/3BAEMBy.

Segurança de Informação

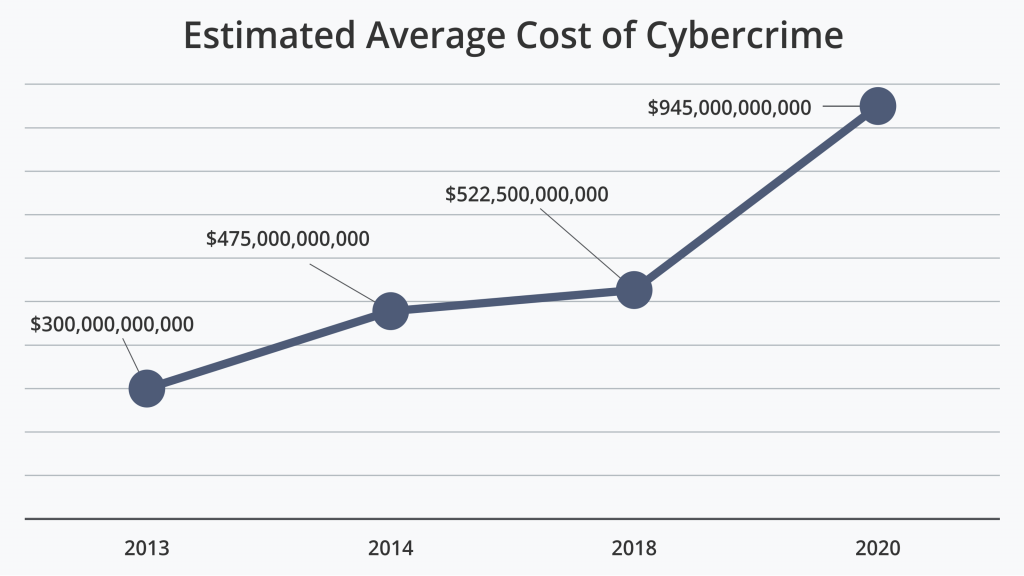

O investimento global em segurança digital, em 2020, passou de US$145 bilhões. A estimativa do prejuízo causado pelo crime digital, mesmo assim e no mesmo ano, é de US$945 bilhões. A soma? Um trilhão e noventa bilhões de dólares; 75% do PIB do Brasil em 2020. É tanto dinheiro que os 90 bilhões -meio trilhão de reais- parece um detalhe. Os prêmios de seguro digital estão crescendo a 20% por ano [o do PIB global, nos últimos 10 anos, oscilou entre -5% e +6%, bit.ly/3HE45Gs], mais de 90% do risco digital não é segurado e o mercado entende que é preciso trazer fundos públicos pra segurar mais negócios [bit.ly/3A1flYS].

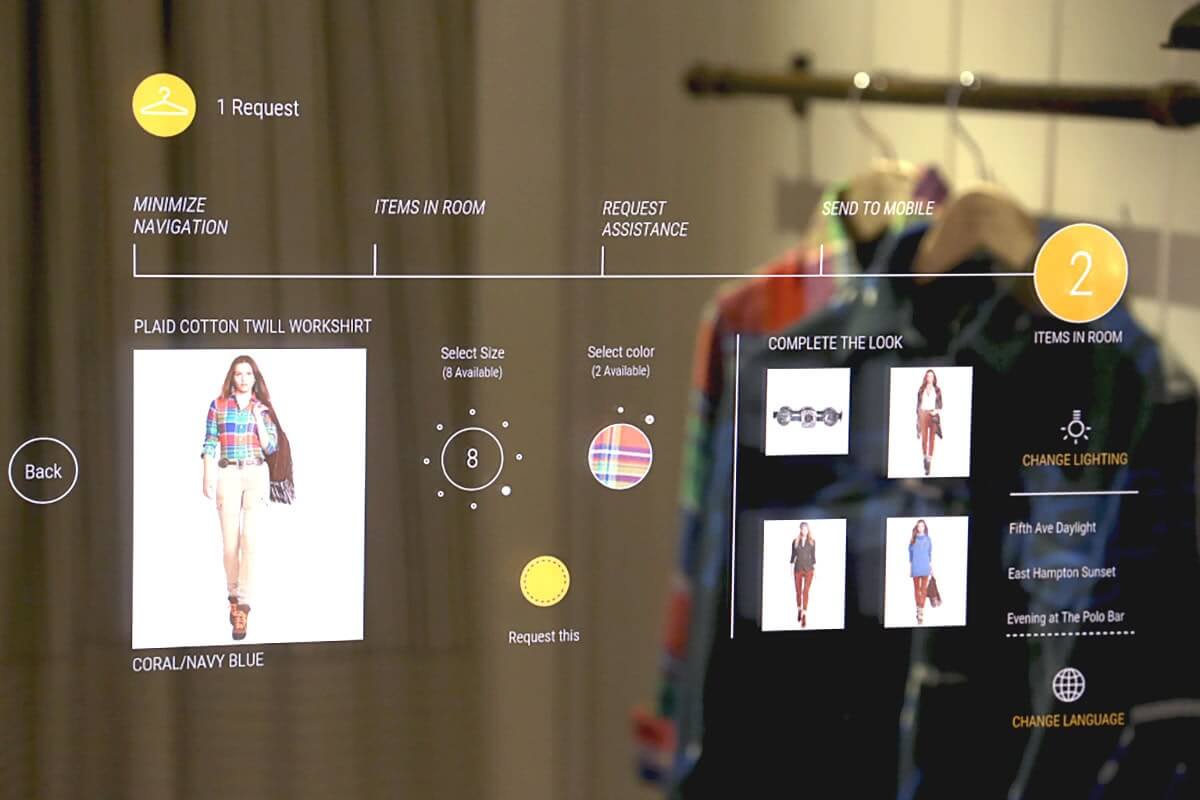

Até porque 5G e a internet das coisas, com até 1 milhão de objetos conectados por quilômetro quadrado [a gente viu isso aqui na série: bit.ly/3W8yVLC] e suas consequências na indústria 4.0 [a transformação de produtos em serviços, em rede… bit.ly/3BpZuUK] vão aumentar radicalmente o tamanho da bronca.

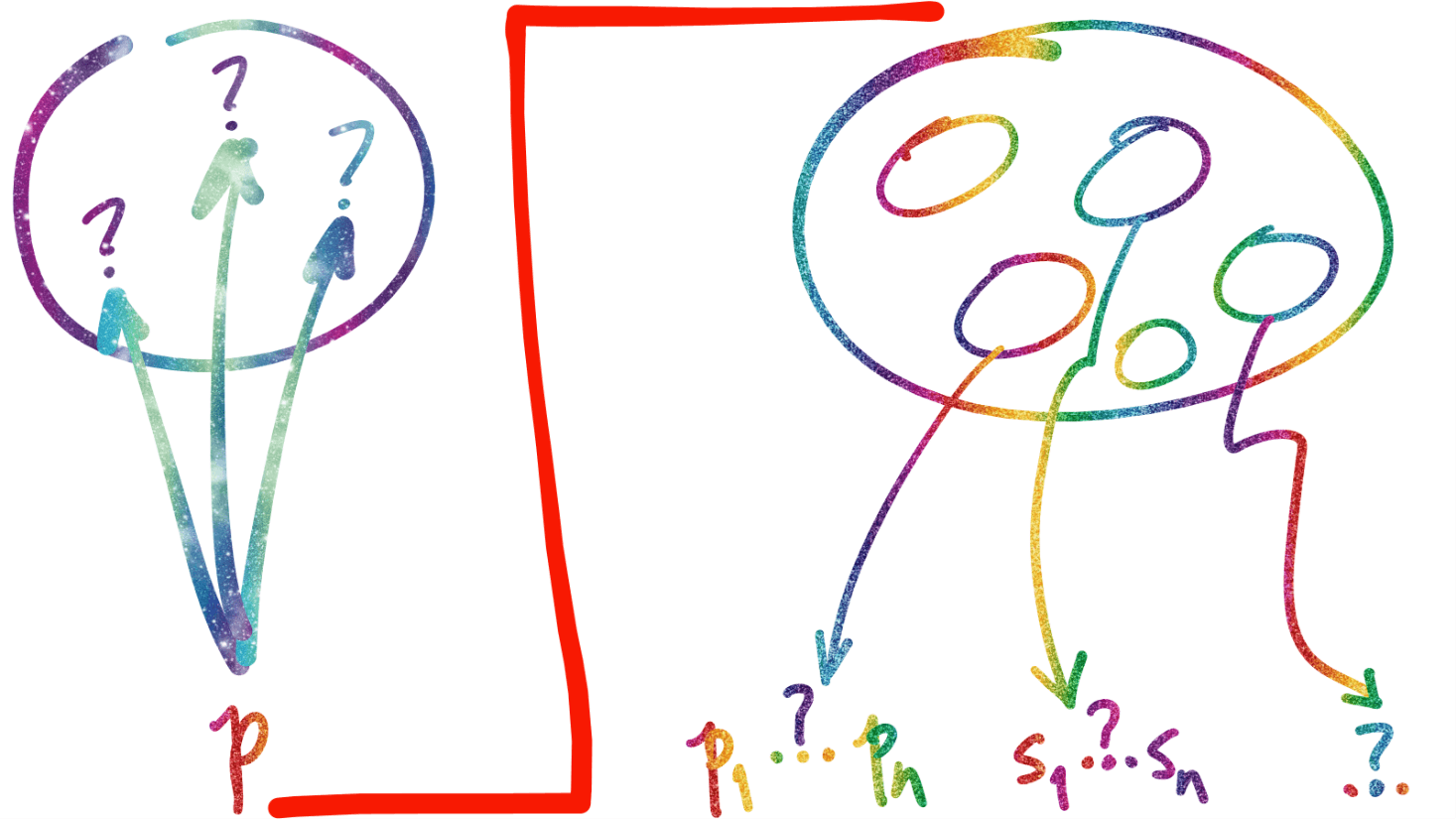

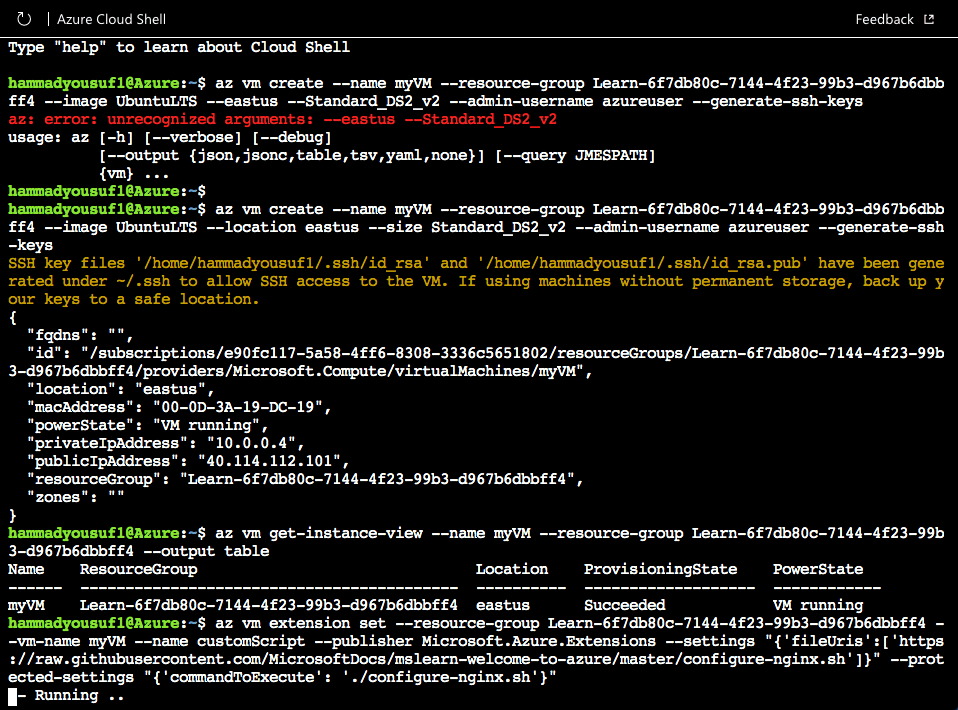

Mas será que não daria pra diminuir? Veja bem… já dizia o encanador… Temos um problema fundamental em sistemas de informação e sua engenharia. O desenvolvimento de sistemas de quase todo tipo começa pela tentativa, mais ou menos estruturada, de resolver um problema que demanda processamento de informação, normalmente em rede. Ou seja, primeiro, criamos funcionalidades do sistema, até pra demonstrar sua utilidade para quem quer que seja o cliente e usuário. Se o sistema resolve o problema de alguma forma minimamente aceitável… quase sempre o próximo passo é agregar usabilidade, pois a vasta maioria das pessoas que fará uso da coisa não é expert e não irá usar interfaces de linha de comando como a galera da engenharia.

Se o sistema passar a ser útil para resolver, continuamente, problemas do negócio, é preciso tratar a performance e, caso se torne obrigatório ou essencial para muita gente, é preciso cuidar de escala, que são duas coisas relacionadas, mas diferentes [bit.ly/3C11mUf]. A primeira é a velocidade em que o problema singular que o sistema trata é resolvido; a segunda, é a característica do sistema resolver o problema na mesma velocidade quando demandado por muitos usuários de forma [quase] simultânea, e do ponto de vista deles. Se a gente desenrolar tudo isso, cuida de resiliência [bit.ly/3hu9Hsq], a capacidade do sistema continuar a operar sob condições adversas, mantendo capacidades essenciais e se recuperar em um período de tempo consistente com sua missão. Lembra do colapso da blockchain das vacinas [aqui na série, em bit.ly/3BAEMBy]? Pois é: não era resiliente; voltou ao ar tempos depois, e isso quando muita gente precisava dos certificados.

Então… é quase sempre depois de cuidar de funcionalidade, usabilidade, performance, escalabilidade e resiliência que a turma começa a se preocupar com segurança dos sistemas de informação. Aí, também quase sempre, já é tarde demais. Porque segurança entrará no sistema como resultado de uma reflexão tardia, quando deveria ter sido parte essencial de todo um processo de desenvolvimento de software fundamentado em princípios de segurança [de informação].

A coisa é ainda mais complexa, porque [como diz o NIST, bit.ly/3WkQb0d] segurança digital… depende de um ecossistema complexo, globalmente distribuído e interconectado de provedores de soluções altamente refinadas, econômicas e reutilizáveis. Nesse ecossistema, governado por leis e políticas quase sempre locais e regionais… coexistem níveis variados e mais ou menos [in]seguros de terceirização, distribuição, tecnologias, procedimentos e práticas, todos interagindo para projetar, fabricar, distribuir, implantar, usar, manter, descartar e gerenciar produtos e serviços.

O mesmo, não por acaso, vale para o software dos sistemas de informação em si: quase ninguém -hoje- escreve tudo o que usa; passamos a depender de uma rede de software supply chains que é global, complexa e de difícil entendimento [inclusive do ponto de vista de risco] até por gente muito competente no assunto. Não é à toa que 15% das empresas sofreu um ataque na sua cadeia de valor de software em 2021, e se estima 45% das organizações com tal problema em 2025 [bit.ly/3FWoANs]. E as partes da cadeia de valor sob ataque não são triviais; passam por gigantes como Amazon [bit.ly/3hnF9Zr], IBM [bit.ly/3BGcQMG] e, ainda mais preocupante, todo o universo de open source software [bit.ly/3uPRMiW].

Também temos uma impossibilidade fundamental em computação, que obviamente afeta algoritmos e, por conseguinte, software e sistemas de informação, do seu negócio ao seu smartphone. Uma das manifestações da impossibilidade é que vírus computacionais não são detectáveis a priori. Ou seja, não é possível escrever um antivírus universal, que ficaria pronto de uma vez por todas e a partir daí evitaria a infestação de seus dispositivos e sistemas por todo código malicioso escrito por terceiros. Esse resultado -de David Evans, em 2017, bit.ly/3FxG2q1– é definitivo e vem de um dos princípios fundamentais da computação, de 1936 [o problema da parada, de Alan Turing: [bit.ly/3Fzw1ZF].

Não há muita teoria para sistemas de informação [por incrível que pareça] e o pouco que há [exemplo: bit.ly/3Wi4fHK] nem de longe passa por segurança dos sistemas e de informação guardada neles. Ao mesmo tempo em que dá para certificar a segurança de certas classes de sistemas [por exemplo, aprendizado de máquina: bit.ly/3WbL3eO] contra certos tipos de ataques, não é possível criar um algoritmo para detectar se um sistema de informação foi hackeado [bit.ly/3UVirW4].

Isso deveria nos levar a perder toda a esperança, entrar no barco de Caronte [bit.ly/3Wq1x3b] dos sistemas de informação e deixar tudo pra lá? Não. É possível, por exemplo, usar blockchains [nosso episódio sobre elas está em… bit.ly/3BAEMBy] para mitigar ou resolver os problemas de validação de dados e integridade de transações [veja em… bit.ly/3WmEm9W], para tratar segurança e privacidade na internet das coisas e indústria 4.0 [bit.ly/3HCKmXV], entre muitos outros. Falando em IoT, segurança na internet das coisas vai ser um problema monumental [bit.ly/3lmjezC] e a gente vai ter surpresas muito desagradáveis, lá: não queira estar entre os primeiros usuários de fechaduras -da porta da sua casa- online.

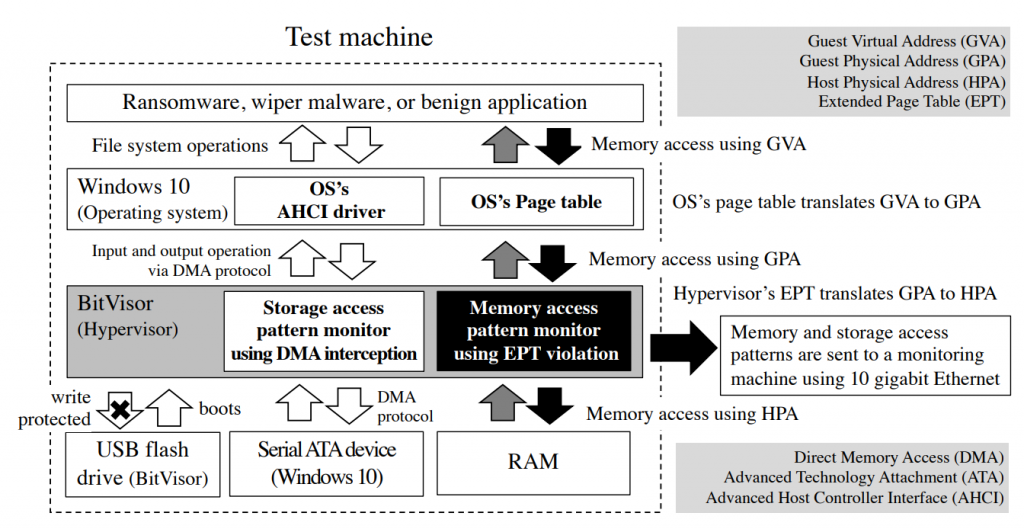

Há grande esperança para o que pode ser feito em segurança de informação no nível de hardware, usando -por exemplo- machine learning para identificar ransomware [bit.ly/3W100AN] enquanto ele está tentando criptografar sua máquina. Se os atacantes estão muito ativos, os defensores estão tanto quanto.

Independente da sua engenharia de software e de terceiros, pra você, o que fazer sobre segurança de informação em 2023 e depois? Pra começar, se você não sabe, os princípios básicos de segurança da informação são só três [há décadas: bit.ly/3V6tr2W]: [1] confidencialidade, [2] integridade e [3] disponibilidade. Seja lá qual for sua estratégia de segurança da informação, qualquer coisa que estiver lá deve tratar um ou mais desses princípios. Medidas de confidencialidade existem para impedir a divulgação não autorizada de informações; as de integridade incluem proteção contra alterações não autorizadas dos dados e disponibilidade trata a capacidade de manter sistemas e dados totalmente disponíveis quando se precisa deles. E isso deveria estar acoplado a uma gestão estratégica do ciclo de vida de informação no seu negócio, do que já falamos aqui na série, em… bit.ly/3VXR678

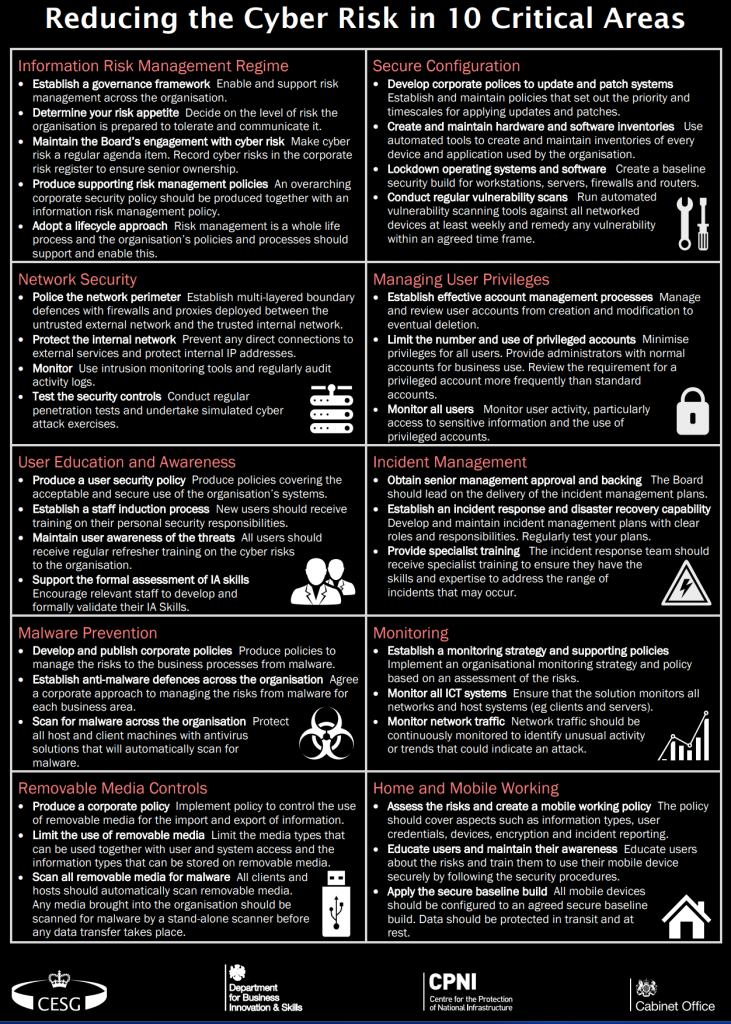

Uma estratégia de cybersecurity deve ter uma governança bem estabelecida [bit.ly/3V0bYJE], deve tratar a redução do risco de incidentes de forma estrutural e continuada [como? bit.ly/3YsBppR], com mecanismos de responsabilização de classe global [bit.ly/3Yvrgsz]. Tal estratégia deve reduzir custos de desenvolvimento, operacionais, enquanto protege os ativos, reduz fraudes, mitiga riscos de penalidades legais e evita conflitos com terceiros [bit.ly/3FVusGE]. Sem falar que tudo tem que ser devidamente medido, o tempo todo… e há padrões -de gente grande- pra isso [bit.ly/3HWIfyr].

Ao fim, segurança de informação depende de pessoas, processos e tecnologia. Pessoas e processos funcionam numa escala humana de espaço-tempo. Mas os desafios de segurança existem numa escala cada vez mais tecnológica, o que torna boa parte dos desafios de segurança uma guerra algorítmica, travada por máquinas. Parte significativa das suas pessoas de defesa cibernética não deveria estar vigiando e defendendo seu perímetro de segurança com sensores e atuadores humanos. Este é, e será, cada vez mais, o papel de software, escrito por suas pessoas e por uma imensa rede de valor, da qual já falamos lá atrás.

Como tudo é software, e todos os negócios que vão sobreviver e existir serão literalmente escritos em software… prepare-se para competir num ambiente [o mundo figital: bit.ly/futurosfigitais] onde os atacantes vão visar, cada vez mais e sempre, seu software. Com o software deles. Prepare-se.