não faz muito tempo que este blog publicou dois textos onde se discutia segurança e privacidade de informação digital. em um deles, o assunto era o sigilo das informações do imposto de renda [nos EUA] e o que poderia vir a ser o equivalente brasileiro. no nosso caso, não há quem desconheça a lenda urbana [que passou na TV…] da venda das informações do IR no meio da rua. vá ver o texto sobre este assunto.

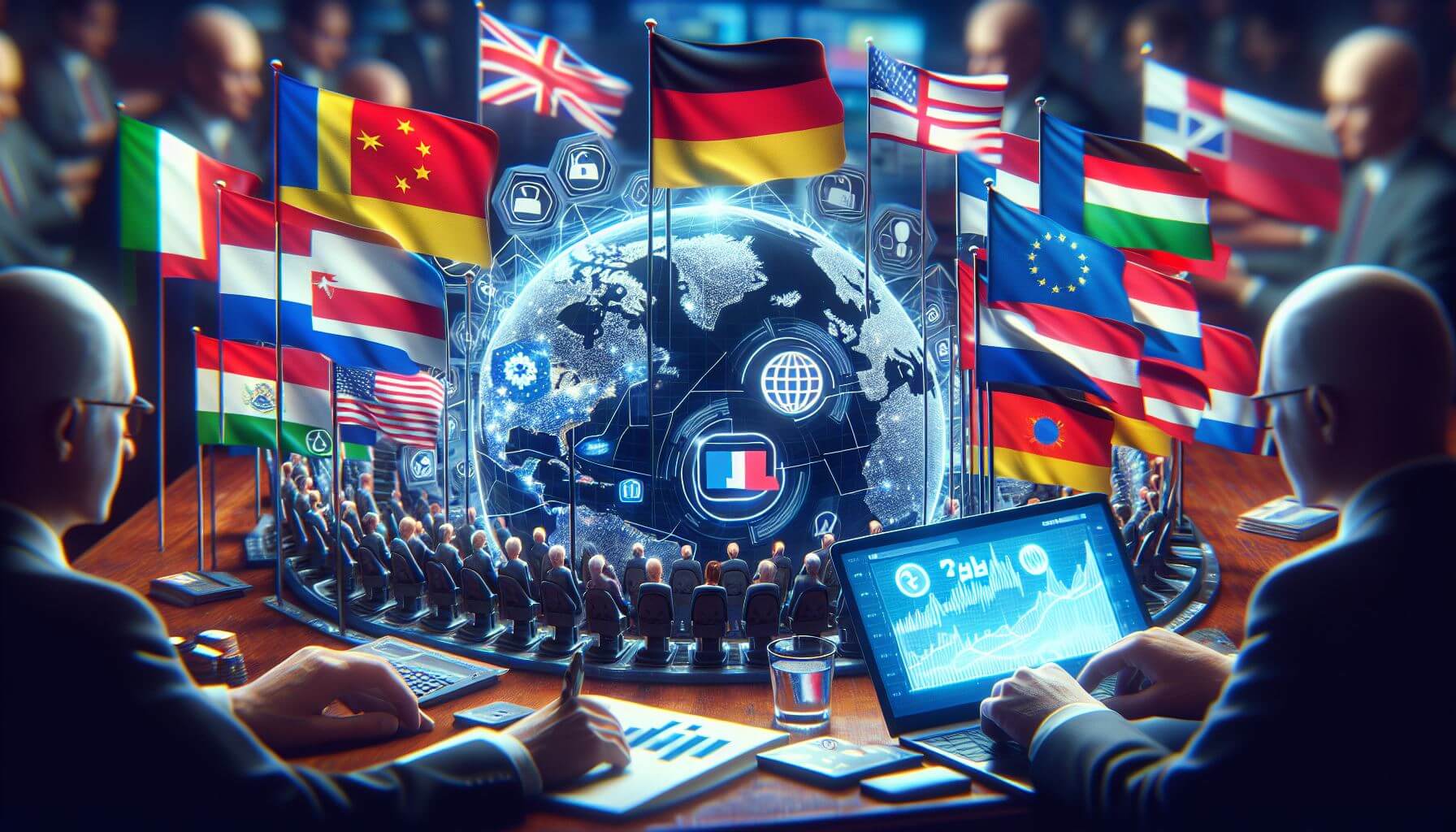

e foi só a gente falar disso e uma galera invadiu a conta bancária do presidente da frança, o que abriu espaço pra se discutir a segurança das finanças na rede, em um contexto onde se diz [por aí] que o rombo via rede, nas maiores instituições bancárias do país, ronda os R$1M por dia. sei não. mas conheço gente que perdeu, de fato, tudo o que tinha na sua conta bancária e mais o cheque especial entre dormir e acordar. e o crime financeiro, na rede, vai aumentar muito. segundo a polícia federal, os criminosos estão achando que a web é um "ambiente mais seguro"… para o trabalho deles, malfeitores. no futuro, só criminosos realmente primários vão cometer roubos físicos. os competentes estarão no mundo virtual.

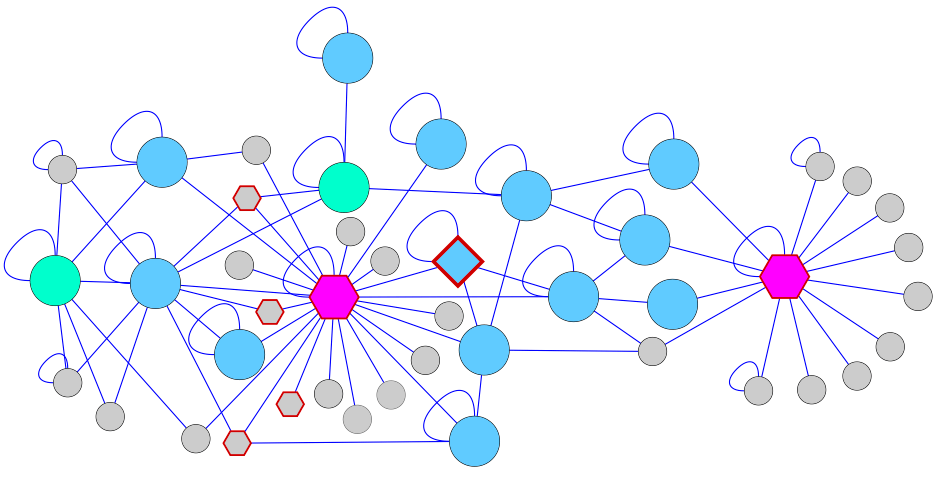

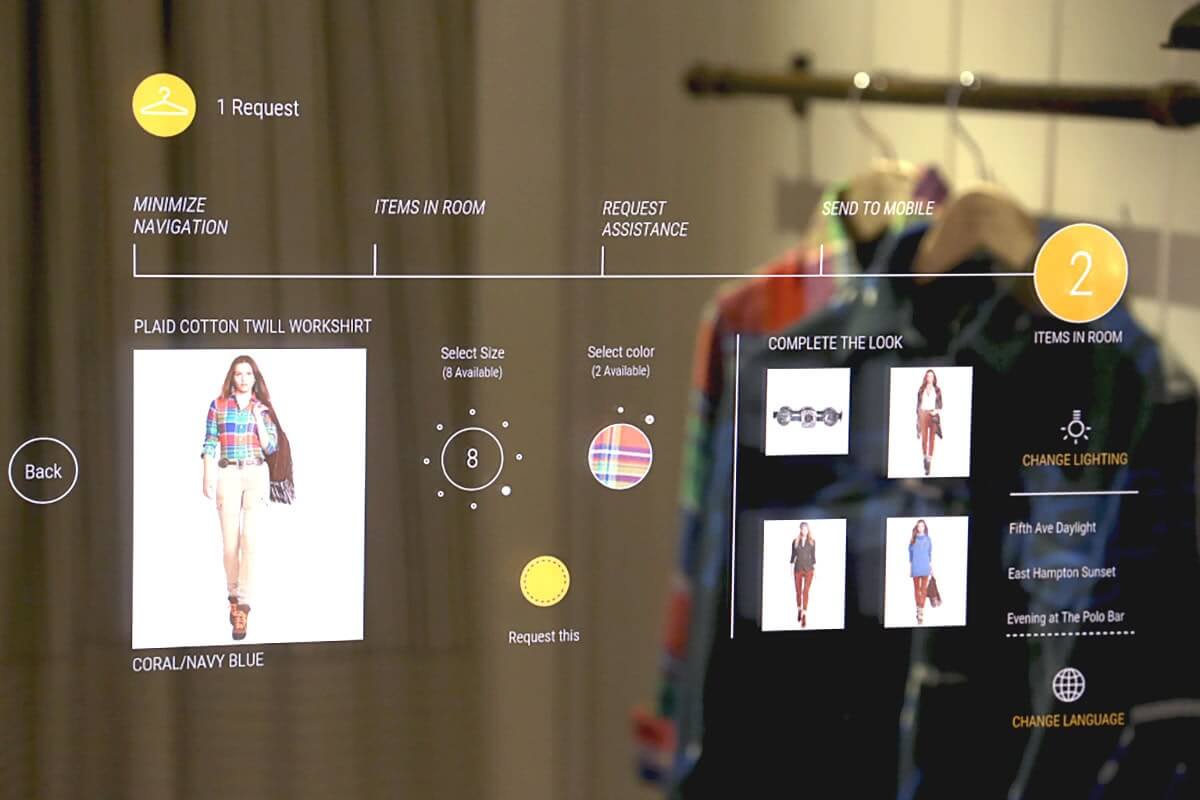

o problema, do lado bom da força, é como tornar a web um ambiente mais seguro para quem entrega seu imposto online, usa seu cartão de crédito para fazer compras e pra quem usa o banco virtual. até porque, nos últimos anos, o tamanho do buraco por onde somem nossos dados tem se tornado difícil de medir e controlar. no caso da inglaterra, por exemplo, sucessivos vazamentos em órgãos do governo resultaram na perda de dezenas de milhões de registros de contribuintes, usuários e beneficiários de ações do governo. clique na imagem abaixo pra ver o tamanho do estrago em alguns casos.

no brasil,o TCU realizou um estudo sobre TICs no governo e concluiu que… "a situação da governança de TI na Administração Pública Federal é bastante heterogênea e preocupante".em particular, não há planejamento estratégico de TICs em 59% das instituições e não há política de segurança de informação em 64% dos órgãos de governo. pouco tempo depois, e quase que certamente motivado pelo estudo do TCU, o gabinete de segurança institucional da presidência da república resolveu decretar uma nova "Metodologia de Gestão de Segurança da Informação e Comunicações" para todos os órgãos da administração pública federal, direta e indireta, tomando por base a norma ISO/IEC 27001:2006.

o blog resolveu perguntar a um especialista em segurança de informação, o professor ruy queiroz, do centro de informática da ufpe [disclosure: eu também sou professor do CIn/UFPE] o que ele acha da norma e do movimento do governo para aumentar a segurança da informação que lhe é confiada, em boa parte vinda de nós mesmos, cidadãos e contribuintes aqui fora. a entrevista está a seguir.

blog: o que mais chama a atenção na instrução normativa do GSI/PR?

RQ: Sem dúvida, é positiva a ênfase na conscientização do usuário e na constante avaliação dos riscos a que está submetida a informação que se supõe protegida. Os pontos fracos estão invariavelmente no agente humano, seja por negligência ou por ignorância. Do outro lado, os agentes da ameaça dispõem do benefício do acesso irrestrito à criatividade.

blog: você nota alguma omissão importante?

RQ: Não obstante a simplicidade do modelo, não há menção ao fato corriqueiro de grande importância nesse contexto: a tendência é assumir que ao usar os melhores produtos da mais recente tecnologia de segurança da informação obtém-se a garantia de proteção. Mais grave, ao depositar toda a confiança em artefatos robóticos numa guerra contra agentes de ameaça humanos, obtém-se um álibi para a fuga da responsabilidade: “houve falha no anti-vírus”, “o firewall falhou”, “a configuração não era a mais apropriada”, “o último patch de segurança não foi aplicado”, etc.

blog: que outro aspecto mereceria destaque nesta discussão de segurança no governo?

RQ: Tal qual numa situação de guerra, é no mínimo ingênuo supor que os agentes da ameaça são agentes racionais. A racionalidade deve estar a serviço da diligência, e nunca da auto-indulgência. A lista de possíveis “ataques” deve estar sempre “correta” para evitar o desgaste com falsos positivos, mas, ao mesmo tempo, precisa ser considerada como, por definição, “incompleta”.

blog: ao que parece, a metodologia é algo "pesada", com muitas regras e procedimentos, quando a boa esperteza e a criatividade também devem ter papel fundamental…

RQ: Aqui continua valendo o princípio de que regras e procedimentos nos servem, mas não os servimos. Rotinas e metodologias, embora úteis, não devem passar ao agente da ameaça a impressão de que o agente defensor é previsível. Aliás, um dos princípios da criptografia moderna é exatamente o de que como é impossível fazer com que o resultado de uma primitiva criptográfica seja realmente aleatório, pelo menos que se faça “parecer” aleatório (ou “pseudoaleatório”): mesmo com tempo e espaço razoáveis deve ser inviável ao adversário distinguir do aleatório.

blog: até que ponto se pode entender a instrução normativa também como uma resposta ao caso recente de vazamento de informações sensíveis sobre a ex-presidentes?

RQ: Vazamento de informações sensíveis é coisa séria. Sabemos que é grande a dependência dos serviços da internet por parte de governos, negócios, atividades de lazer e entretenimento, serviços públicos, etc. Isso tem levado a uma enorme disponibilização pública de dados sensíveis, que, se manipulados inapropriadamente, podem causar sérios prejuízos aos sujeitos associados a tais informações. Cabe perguntar quem, como, e em que grau deve-se responsabilizar pelo vazamento de informações sensíveis? A lei americana responsabiliza o “proprietário” da base de dados, e exige que, ao ser confirmado um vazamento, os sujeitos sejam notificados em curtíssimo prazo (24h). Toda a responsabilidade pelos danos, materiais ou imateriais, decorrentes do vazamento das informações deve pesar única e exclusivamente sob os ombros de quem, sob compromisso de manutenção do sigilo dos dados vazados com o usuário, recolhe e mantém tais informações.

pois é. além de normas, processos e ferramentas, precisamos de leis e uma boa dose de sagacidade, esperteza [do bem], eficiência e eficácia para lidar com a fuga de informação das bases governamentais. parece que a nova resolução do GSI/PR está indo na direção certa. mas vai ser necessário muito investimento [em educação, inclusive, além de processos, métodos e ferramentas] e uma inédita -até agora- continuidade de propósitos na administração federal. além de gente vestindo -na alma, além do corpo- a camisa da segurança nos seus órgãos da administração federal. sem um compromisso radical das pessoas, pouca coisa vai mudar. e há muito o que fazer. melhor começar logo, que o caminho é longo.

para seguir o que ruy queiroz pensa e escreve, seu blog sobre segurança de informação e domínio público está neste link. boa leitura.