acho que faz uns dez anos. num dia qualquer da semana, um aluno me chegou com uma revelação nem tão única assim: tinha, em sua posse, os dados pessoais de centenas de milhares de usuários de um dos maiores provedores de acesso do país. a falta de segurança dos sistemas de informação em rede, ao contrário do que deveria ser o caso de plataformas que passaram a ser parte essencial de nossas vidas, é endêmica. e antiga.

as falhas de segurança de processos e informação, na maioria dos sistemas, são tantas e tão diversificadas que pode-se dizer, sem medo de errar, que os hackers que assumem controle de certas instalações, sites e sistemas não são os grandes gênios da informática que eles próprios e muitos ingênuos pensam que eles são.

atacar um sistema qualquer, hoje, é brincadeira de criança em boa parte dos casos. e a aritmética da coisa é simples, demais até: 80% dos exploits [formas de atacar falhas de segurança de sistemas] é publicada em larga escala menos de 10 dias depois de sua descoberta. tal arsenal se torna imediatamente disponível para quem quer que seja e, no contra-ataque, as medidas preventivas que tornarão o exploit inútil demoram pelo menos 30 dias para se tornarem disponíveis. e isso não é nada: 40% dos problemas levam mais ou bem mais de 30 dias para serem corrigidos… e parte deles nunca é corrigida.

você deve estar se perguntando: e o meu banco? os bancos são melhores. em média, levam 21 dias para resolver um problema de segurança de sistemas [depois de identificado]. mas faça as contas: na média, há pelo menos 11 dias entre um exploit publicado na rede e um banco seguro, de novo. o meu –e o seu- banco vão garantir o contrário, mas a luta contra os invasores rola 24 horas por dia. e o banco não ganha todas. milhões de reais –quantos?, ninguém sabe- desaparecem, pelo ralo da web, todo dia.

lembra da versão original do projeto azeredo, aquele que quer regular e criminalizar a internet? pois bem: debaixo de um disfarce bem montado, havia um conjunto de ordenamentos para dar mais poderes aos bancos e distribuir a responsabilidade pelos prejuízos decorrentes das falhas nos sistemas de segurança de informação. se tem uma coisa na qual banco é bom, é não perder dinheiro. na versão atual, essa história caiu, mas é cedo pra comemorar, melhor esperar a derrota final da moção do senador.

e porque esta conversa toda, aqui, hoje? porque alguém invadiu a base de assinantes do speedy, usando uma falha de segurança e, como se não bastasse, resolveu publicar parte dos dados na internet. e isso o tornou passível de reclusão, segundo a polícia, com base no código penal: Art. 153 – Divulgar alguém, sem justa causa, conteúdo de documento particular ou de correspondência confidencial, de que é destinatário ou detentor, e cuja divulgação possa produzir dano a outrem… § 1°-A. Divulgar, sem justa causa, informações sigilosas ou reservadas, assim definidas em lei, contidas ou não nos sistemas de informações ou banco de dados da Administração Pública: Pena – detenção, de 1 (um) a 4 (quatro) anos, e multa.

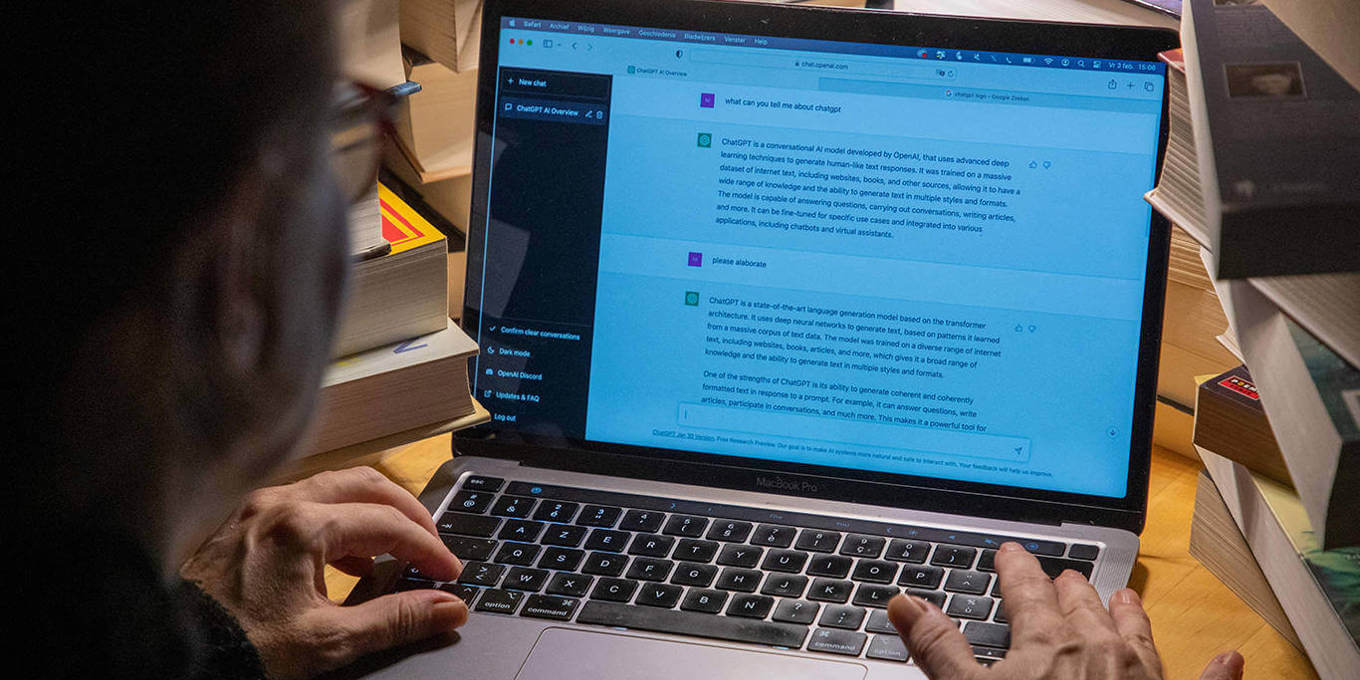

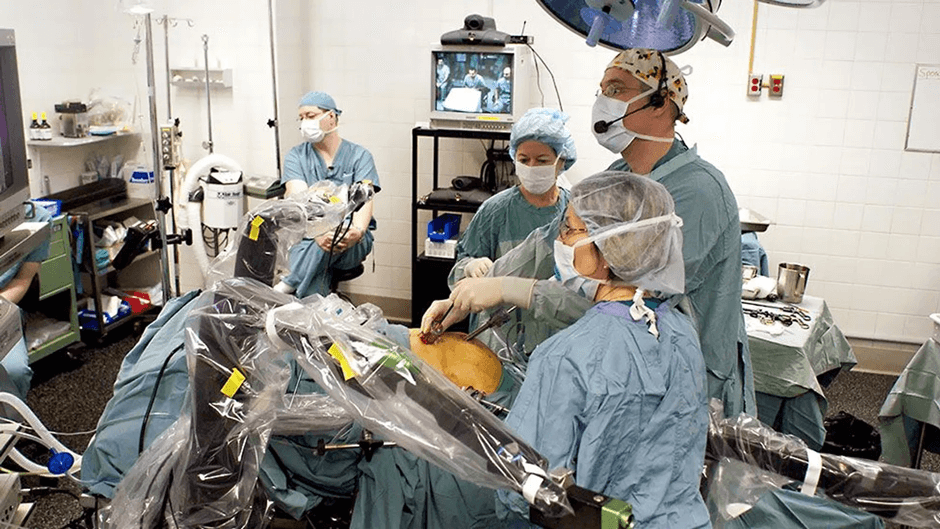

pra entender a cena, falamos com evandro curvelo hora, sócio-fundador e diretor de consultoria e projetos da tempest security intelligence. a tempest, como é conhecida, é especializada nos aspectos de inteligência, doutrinários, estratégicos e de planejamento tático de segurança da informação. a seguir, a conversa com evandro, um dos maiores especialistas em segurança de informação do país.

* * *

meira: quais as motivações de quem invade um site como o do speedy?

evandro curvelo hora: Pelo que se conhece, no fim das contas, a motivação aparenta ser sempre algum ganho, tangível ou não. Quanto ao primeiro, pode ser o furto de informações com objetivo de ganhar dinheiro (espionagem corporativa, por exemplo). Quanto ao último, a motivação nem sempre é bem definida (uma vez que usualmente envolve juízo pessoal de valor), o que inclui: diversão (e por que não?), curiosidade, desafio tecnológico ou mesmo pessoal, entre outros. Há quem afirme que a própria vítima pode fazer surgir, ou mesmo potencializar, a motivação no atacante (declarando ser a invasão uma tarefa “impossível”, por exemplo).

SM: qual deve ser a atitude da empresa que tem seu site invadido,

principalmente em relação aos clientes eventualmente prejudicados pela invasão?

ECH: Tecnicamente, a primeira e mais importante atitude deve ser sempre um esforço imediato, e absolutamente focado, no esclarecimento técnico do incidente, uma vez que é a única maneira de encontrar e resolver o problema, protegendo assim seus clientes de incidentes posteriores. Obviamente que notificar as autoridades é um processo que pode ser disparado simultaneamente, mas não se deve esquecer que a notificação à autoridade, em si, não protege a informação e que, adicionalmente, o esclarecimento técnico pode vir a ajudar as autoridades. A alegação comum de que encontrando-se o autor elimina-se a ameaça não se sustenta, uma vez que pode haver (e usualmente há) muitos autores potenciais, também motivados, e a vulnerabilidade que permitiu o incidente persistirá disponível a qualquer um deles. Daí, esclarecer tecnicamente o incidente é fundamental para a privacidade da informação dos clientes.

SM: e do ponto de vista das medidas corretivas e preventivas contra novos incidentes, o que é recomendável?

ECH: A doutrina recomenda atuar em três pilares fundamentais: prevenção, detecção e resposta. A história demonstra que o risco só diminui a níveis controláveis caso as três vertentes sejam atacadas com energia e simultaneamente. Assim, também na segurança da informação vale a máxima da segurança em geral: a força das medidas está no conjunto delas, e não em uma medida em particular.

SM: no brasil, na sua opinião, qual é o status da segurança de informação na web, nas empresas? e como estamos no cenário mundial?

ECH: O Brasil aparece em lugar de certo destaque no cenário mundial no quesito ameaça, uma vez que é notória a grande atividade e expertise do atacante tupiniquim. No quesito vulnerabilidade, no entanto, ainda há muito o que fazer. Os investimentos minimamente adequados em segurança da informação (como prática sistemática) se concentram, principalmente, no setor financeiro e nas empresas que implementam práticas de governança corporativa, o que inclui a governança em TI.

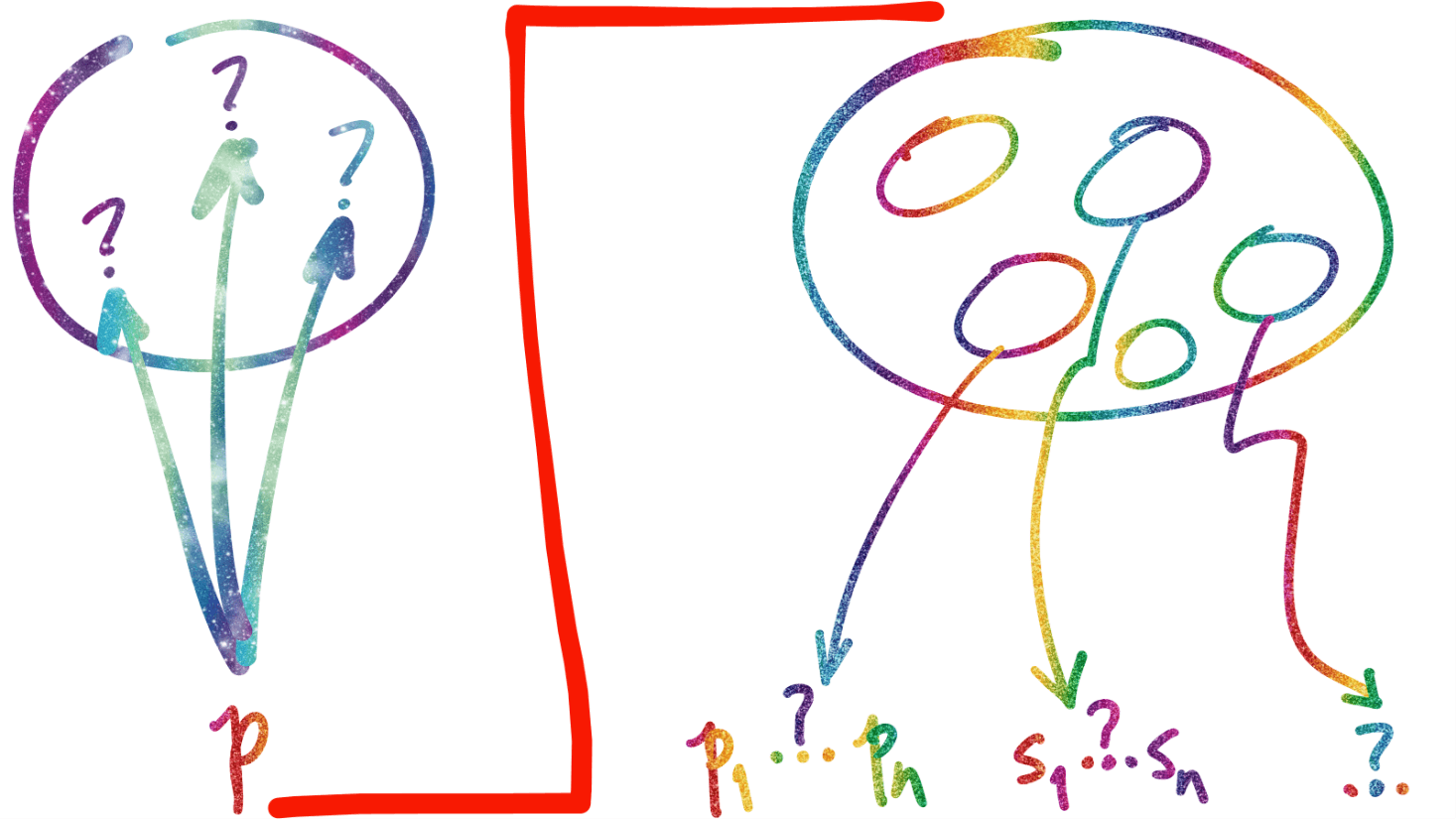

SM: no caso de uma invasão de um sistema como o do speedy, dá pra estabelecer uma linha divisória que, ao ser cruzada, transforma a brincadeira num potencial enquadramento no código penal?

ECH: Ainda há muita desinformação e até controvérsias, na comunidade, sobre os aspectos legais vigentes. A legislação, afirmam alguns, aparenta se apoiar fortemente no conceito de segurança por obscuridade. Caso alguém descubra, por qualquer meio ou motivo, uma vulnerabilidade, reportar a mesma à vítima seria assinar uma confissão de um crime. Ou seja, seria crime apenas tentar encontrar a vulnerabilidade em sistemas de terceiros, não sendo necessário fazer uso dela, seja ele qual for. Para a comunidade hacker, a lei aparenta ser antinatural, uma vez que haveria benefícios para a segurança em geral, caso houvesse um canal legal que o permitisse reportar, mesmo que com certas condições para evitar o vazamento a terceiros.

SM: olhando para o monte de gente competente que na rede, no brasil, está fazendo ou pensa em fazer coisa parecida, o que você recomendaria?… há trabalho e renda para tal tipo de competência, no brasil? e qual é o tamanho da demanda?

ECH: Nem toda competência tem interesse na profissionalização e isso é verdade em muitas áreas. Há astrônomos amadores, por exemplo. A diferença aparenta, portanto, no fato de que observar o cosmos não é ato regulado por nenhuma lei, uma vez que tal ato em si não é visto, ainda, como ameaça a um patrimônio caracteristicamente econômico de terceiros. O mercado é grande o suficiente, e continua a crescer para absorver os bons profissionais, organizados em iniciativas econômicas formais. No entanto, não se deve esquecer que nem todos se motivam para tais iniciativas, o que aparenta indicar que os incidentes, a despeito da lei, irão persistir.

SM: onde se aprende, na teoria e na prática, a trabalhar com segurança de informação? de onde vêm os profissionais que empresas como a sua contratam?

ECH: Pessoalmente creio de que o hacking é, caracteristicamente, meio-talento e meio-formação. O primeiro é um componente congênito e ponto final. O segundo é um componente adquirido, e é exatamente neste que a escola e a literatura colaboram, uma vez que podem lapidar, desenvolver e sistematizar o primeiro. Assim, uma boa tática para encontrar profissionais é procurar nas escolas quem apresenta, inequivocamente, tal talento, e que se satisfaçam na perspectiva de profissionalização (afinal não se pode descuidar do necessário aspecto ético).

* * *

e meu aluno, lá do começo da conversa? a primeira pergunta que lhe fiz foi… e onde está tudo isso? bem guardado. verdade? sim, professor. como você conseguiu isso? explorando uma falha de segurança trivial. qual? esta, assim, assim. pretendem fazer alguma coisa com os dados? não, pegamos só para mostrar que era mesmo possível. disse-lhes para destruir tudo, o que me confirmaram pouco depois. peguei o celular e liguei pra alguém na direção do portal, contei sobre o incidente e a solução. o portal agradeceu, não perguntou nomes, nem eu diria, e ninguém falou mais nisso.

moral da história? a linha divisória entre uma confusão dos diabos, naquele caso, fui eu. e a situação, pelo menos com os mesmos atores, nunca mais se repetiu. a linha divisória poderia ter sido outra, claro: descobrir a falha e não invadir o sistema de fato; descobrir, invadir e não dizer nada a ninguém, muito menos fazer qualquer coisa com os dados do vazamento. ou encontrar outra pessoa de confiança que pudesse servir de ponte entre o carinha e o site.

se você está “procurando”, na boa e pro bem, sem querer fazer mal a ninguém, alguma falha de segurança por aí, leia os diplomas legais que podem se aplicar à sua “atividade”, não faça nenhuma besteira, como ser pego em flagrante, e encontre, ao invés de sair por aí propagando seus feitos, sua linha divisória. e boa sorte.