…desde 2011.

na "listagem" acima, que é um relatório a invasão de bethesda softworks e zeniMax media, está o lema de LulzSec, a galera que parece estar por trás de incidentes na sony, nintendo, PBS, NHS.uk, senado americano, alguns bancos, sites pornográficos… ou seja, uma moçada resolveu provar que os sites, todos os sites, são ou estão suficientemente inseguros para serem invadidos de várias formas.

atacadas, as instituições acima e muitas mais ordenaram uma revisão, em maior ou menor grau, de seus procedimentos de segurança. em alguns casos, como no NHS inglês, isso passa por métodos, processo e cultura: LulzSec descobriu senhas de administradores de sistemas, lá, que eram incrivelmente simples de "quebrar". no senado americano, a ordem da casa parece ser revisar a infraestrutura e quase que negar a invasão. seja onde for, o cenário parece o mesmo: hackers competentes, resolvidos a expor informação que deveria ser mantida longe dos olhos de terceiros, pode vazar para a rede.

no caso das senhas dos sites pornográficos, as redes sociais de alguns dos usuários acabaram sabendo dos hábitos de seus conhecidos; LulzSec "convidou" seus seguidores no twitter a entrar nas contas publicadas e revelar os hábitos de seus donos. daí o slogan do grupo; "sua" segurança, no caso, é a de todo mundo, instituições e pessoas. todas.

e por que as coisas se dão deste jeito? será que poderia ser mais seguro? muito mais seguro? especialistas em segurança não estão achando ruim o atual surto de atividade de LulzSec e de outros grupos, como Anonymous. para eles, os hackers estão expondo as entranhas mal resolvidas de alguns dos mais importantes sistemas de informação do planeta.

como diz patrick gray, depois de uma década tentando convencer companhias e seus dirigentes sobre a necessidade urgente de políticas, estratégias, métodos, processos, ferramentas e competências de segurança…

…maybe, just maybe, using insecure computers to hold your secrets, conduct your commerce and run your infrastructure is a shitty idea.

…porque usar infraestrutura insegura para guardar segredos, rodar seu comércio eletrônico e sua infraestrutura é uma ideia idiota. mas…

No one who mattered listened. Executives think it’s FUD. They honestly think that if they keep paying their annual AV subscriptions they’ll be shielded by Mr. Norton’s magic cloak. Security types like LulzSec because they’re proving what a mess we’re in.

…ninguém ouviu. e LulzSec está mostrando que eles, os tomadores de decisão, estavam errados. i told you so.

mas… dito isto, fazer o que? investir em segurança. começando por escrever o software que está por trás dos serviços de informação que estão na web de forma mais segura. por incrível que pareça, esta não tem sido uma preocupação central da maioria das instituições até agora. até porque a educação dos engenheiros de software ainda trata o problema de segurança forma periférica, a ponto de, mesmo em fábricas de software que têm uma boa reputação, é raro encontrar um sistema destinado à web que não seja invadido por hackers contratados especialmente para este fim, logo nas primeiras tentativas.

por que isso acontece? pra começar, é mais difícil e mais caro escrever software mais seguro. só no brasil, estima-se que haja uma demanda não atendida por 70.000 programadores e engenheiros de software. logo, não há gente para fazer todo o novo software que se torna necessário a cada dia e manter e evoluir o que já está sendo usado, quanto mais para fazer isso de forma segura. a demanda por mais software, mais funcionalidade, supera em muito a capacidade nacional e mundial de fazer software. o resultado é a baixa performance, as interfaces abaixo da crítica, os problemas de segurança de sistemas e de informação e por aí vai.

a solução?

bem… primeiro, precisamos de mais e melhores engenheiros de software, e isso está diretamente ligado a uma melhoria significativa na qualidade da sua formação. talvez esteja na hora de formar, na graduação, engenheiros de software e bons programadores instrumentados com métodos, processos, ambientes e ferramentas… e não aprendizes que nunca passaram perto de um sistema que pareça minimamente real. na maioria dos cursos, o conhecimento e práticas de engenharia de software é efeito colateral de disciplinas que não são de engenharia de software e de sistemas de informação, mas de cursos de ciência da computação. vistos de longe, os três parecem a mesma coisa… mas não são. se não entendermos isso, nada vai mudar.

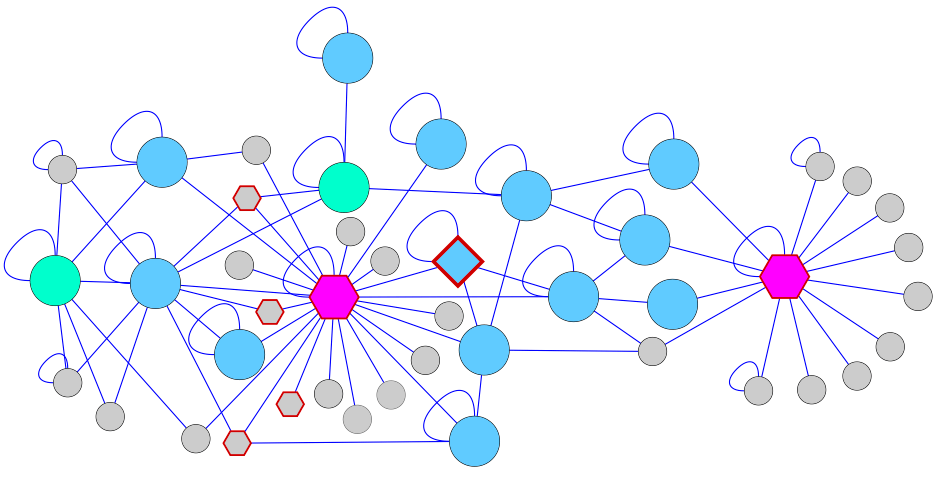

segundo, precisamos escrever menos software: isso não quer dizer que teremos menos funcionalidades ou sistemas. ocorre que se escreve muito software repetido hoje, mas muitas vezes repetido mesmo. para se ter uma ideia, há bancos que têm mais de uma dúzia de operações diferentes para retirar dinheiro de uma conta, seja pela web, agência, caixa automático, TED… e todas têm que ser mantidas [porque as regras do BC mudam] e evoluir [porque as demandas mudam]. resultado? operações incoerentes, aumento de custo de manutenção e evolução e uma dificuldade muito maior de se garantir a segurança de tantas operações aparentemente diferentes para se fazer a mesma coisa.

para se escrever menos software, ao mesmo tempo mantendo a taxa de inovação sustentada por software na sociedade e economia, seria preciso reusar software e/ou serviços de informação. mas ocorre que reuso é difícil e seu custo de partida é mais caro, pois o software ou o serviço têm que ser desenhados e implementados ao redor de correção, performance, usabilidade e segurança, testada, verificada e validada. senão o nível de reuso não irá compensar o custo adicional de se fazer um software inicial mais complexo, sofisticado e caro. mas mesmo os bancos, do alto de suas margens de lucro, estão começando a pensar seriamente no assunto, como você pode ver na página 13 deste relatório.

em suma: para se ter mais e melhor segurança de informação, é preciso ter sistemas e infraestruturas mais seguras. e isso depende de mais e melhor engenharia, aplicação de princípios já conhecidos por engenheiros melhor educados e do desenvolvimento de novos e melhores princípios, métodos e sistemas.

capturar hackers pela invasão de sistemas intrinsecamente inseguros é tapar o sol com uma peneira. pior: há constelações inteiras de sistemas de informação e as peneiras são muito poucas. algo me diz que grupos como LulzSec vão continuar, por muito tempo, publicando informação "secreta", que está ali, num sistema perto de você, só esperando para ser libertada…